Tous ceux qui consultent les actualités en ligne tout en savourant leur café du matin ont probablement déjà vu des informations sur la compromission des comptes suite à une attaque de mot de passe. Si vous n’avez pas eu de chance, vous avez peut-être même reçu un avis de compromission dans vos e-mails, ce qui est toujours difficile à gérer, surtout au pire moment.

Mais vous êtes-vous déjà demandé comment ces « compromissions de compte » se produisent ? L’entreprise a-t-elle été piratée sans vous informer ? La source de la fuite était-elle différente ?

Nous allons examiner la nature des attaques de mots de passe et les meilleures façons de se protéger contre ces menaces lorsqu’elles se produisent.

SOMMAIRE

- Quels sont les types d’attaques de mot de passe ?

- Comment éviter ces attaques ?

- Qu’est-ce que l’authentification multifacteur (AMF) ?

Quels sont les types d’attaques de mot de passe ?

Avant de nous pencher sur les solutions, posons les bases : qu’est-ce qui cause une compromission de compte ? Les attaquants utilisent plusieurs techniques pour tenter d’accéder frauduleusement à votre compte. Toutes ces techniques consistent essentiellement à deviner votre mot de passe, mais avec des variations dans les données et les méthodes employées.

Attaque de mot de passe par force brute

Cette technique consiste essentiellement à utiliser un large ensemble de mots de passe courants. Par exemple, le fichier rockyou.txt contient des dizaines millions de mots de passe divulgués lors de piratages passés.

L’attaquant essaie alors de se connecter avec chacun de ces mots de passe courants, un après l’autre. Si vous utilisez des mots de passe populaires, comme «p4ssw0rd», il est probable qu’il se trouve dans ce fichier et votre compte risque d’être compromis.

Bourrage d’identifiants

Cette technique est plus complexe. Si un attaquant trouve l’un de vos mots de passe divulgués suite au piratage d’un site web, et que vous avez réutilisé ce mot de passe ailleurs (on l’a tous fait, n’est-ce pas ?), il peut tenter simplement cette combinaison nom d’utilisateur/mot de passe sur n’importe quelle autre plateforme qui l’intéresse. La réutilisation des mots de passe rend ce type d’attaque particulièrement dangereux.

Hameçonnage

Le hameçonnage ou phishing en anglais est une technique où le hacher envoie un e-mail frauduleux pour vous inciter à saisir vos identifiants sur un faux site. Beaucoup de plateformes en ligne, conscientes de cette technique facile, mettent en œuvre des contre-mesures de sécurité simples, comme des blocages de connexion après un certain nombre de tentatives. Mais les cybercriminels s’adaptent.

Vous avez très probablement déjà vu au moins une fois dans votre boîte e-mail une escroquerie de ce genre. Vous recevez un e-mail du support d’Amazon qui ne semble pas tout à fait correct, comme un branding de mauvaise couleur, ou peut-être que le message est truffé de fautes d’orthographe.

C’est un escro espérant que vous saisirez vos identifiants sur son faux site et les utilisera pour se connecter lui-même, sans soucis.

Voleurs de mot de passe

Certains e-mails contiennent des documents ou des programmes via des logiciels malveillants (malware). Il y en a un en particulier appelé « Password Stealer » (voleurs de mots de passe ou capteurs de mots de passe), qui lit directement toutes les informations d’identification stockées dans votre navigateur et les transmet à l’attaquant.

Si cela fonctionne, le cybercriminel obtient de précieuse informations d’identification de votre part.

Comment éviter ces attaques ?

Tout cela soulève une question : comment protéger les utilisateurs dans votre entreprise lorsque autant de données circulent, hors de votre contrôle ? Vous pourriez croire que vous n’êtes pas une cible de grande valeur, mais les attaques à grande échelle peuvent vous toucher à n’importe quel moment.

Les cybercriminels ne ciblent pas un utilisateur spécifique, ils cherchent simplement tout accès qu’ils peuvent obtenir à une certaine plateforme. Avec l’accumulation de fuites de données durant des années, tout le monde peut être impacté.

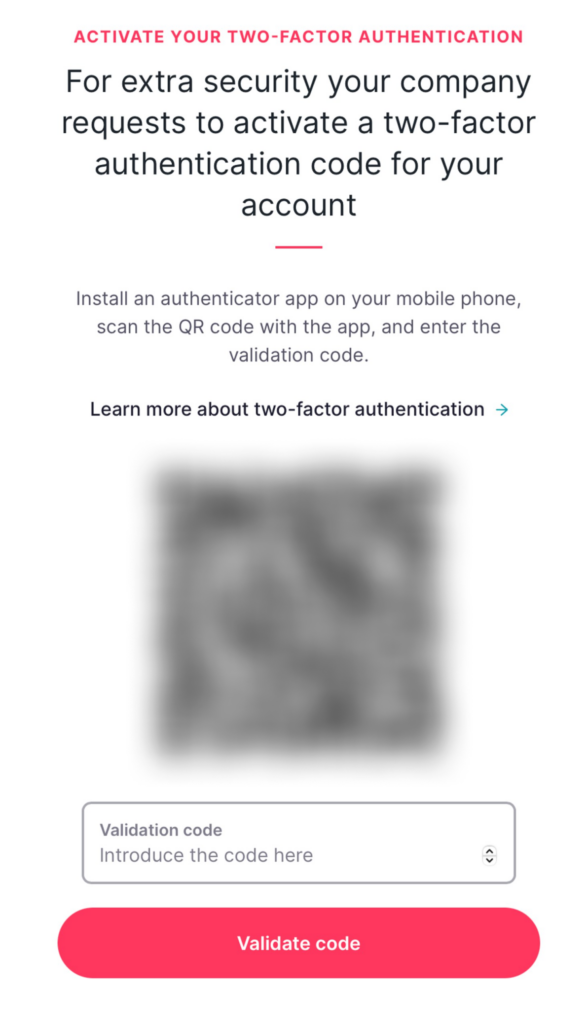

Pour vous défendre, vous devez adopter des pratiques de sécurité robustes. Votre responsable informatique ou votre équipe de sécurité pourraient vous demander de configurer : l’authentification multifacteur (AMF). Mais qu’est-ce que c’est exactement, et comment peut-elle vous protéger contre les cybercriminels ?

Les attaques de mot de passe représentent une menace sérieuse, mais en comprenant leurs mécanismes et en adoptant des pratiques de sécurité robustes, vous pouvez vous protéger efficacement. N’attendez pas d’être victime de piratage de mot de passe pour agir.